昨年購入したQuartz64に、ARM版ESXi 7.0を入れてみました。

導入は比較的簡単ですが、日本でQuartz64の記事をほぼ見かけないので記事を書きます。

なお、vmware Flingsに手順PDFがあります。英語がよければそちらで…

flings.vmware.com

Quartz64とは

Raspberry Pi4と性能が近い「Rockchip RK3566」を搭載したSBCです。

2022年現在も在庫があり、$80で8GB RAMを入手できます。

ESXi目的ならRaspberry Piの代わりに悪くない選択肢かと思います。

オンボードNICも、2022/7にリリースされたFling 1.10から使えるようになっています。

参考: ESXi-Arm Fling 1.10 Refresh - Arm at VMware

※1 SATAはUSB3.0と共用です。USB3.0のまま使った方が良い気がします。

※2 PCIeもごく一部のボードは動くようですが、現時点ではないと思った方が良さそう

準備するもの

物理パーツ

- Quartz64 Model A 8GB

- ACアダプター 12V3A

…と記載がありますが、PCIe等を使わないため12V2Aのこちらを使っています。

https://akizukidenshi.com/catalog/g/gM-10659/

通常の外径5.5mm/内径2.1mmのものであれば使えます。 - シリアル通信ケーブル

今回はコレを使っています。

https://akizukidenshi.com/catalog/g/gM-11007/ - ジャンパケーブル

シリアルボード接続用のケーブルがない場合はこちらがお手軽です。

https://akizukidenshi.com/catalog/g/gC-17228/ - microSDカード

UEFI用。100MB程度あればOK。 - ESXi用のUSBメモリ

ESXiインストーラを入れて、ESXiを上書きインストールします。

外部ストレージがあれば32GB~、ない場合は256GB必要?

ソフトウェア

- Image書き込みツール

公式に従ってBalenaEtcherを使います。

balenaEtcher - Flash OS images to SD cards & USB drives - ISOイメージ書き込みツール

有名どころのRufusを使います。※Win以外であればddでいけるはず。

Rufus - 起動可能なUSBドライブを簡単に作成できます Serial通信ツール

有名なTeraTermを使います。Serial通信ができれば何でもよいです。

Tera Term (テラターム) プロジェクト日本語トップページ - OSDNESXi on ARM

本体です。vmwareにログインしてESXi-Arm-ISOをダウンロードします。

ESXi Arm Edition | VMware Flings- Quartz64用のUEFIバイナリ

OS起動に必要です。

Releases · jaredmcneill/quartz64_uefi · GitHub

手順

1. 必要なデータをメディアに書き込む

① microSDカードにUEFIを書き込む

ボード本体にUEFIが載っていないため、microSDカードにUEFIを書き込みます。

BalenaEtcherで書き込めば特に手間取るところもないはず

② USBメモリにESXiインストーラを書き込む

RufusでESXiのISOをUSBメモリに書き込みます。

こちらもデフォルトでOK

2. シリアル通信準備

ここが一番面倒なところ

① シリアルボードの結線

シリアルボードのTX/RX/GNDをQuartz64に接続します。

| RS-232 | Quartz64 |

|---|---|

| GND | PIN6 |

| RXD | PIN8 |

| TXD | PIN10 |

接続イメージ

5V線は接続不要です。

上で記載したボードを使っている場合、ボード上のスイッチはいずれもON(5V / LEDオン)でOKです。

② 残りの接続

USBはUSB2.0ポートに接続します。(プラスチックが白 or 黒のポート)

microSDカードをスロットに、シリアルボードをPCに、電源をコンセントに接続します。

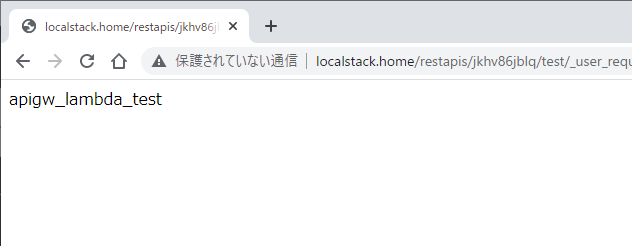

③ シリアル通信設定

配線が終わったところでPC側でシリアル通信設定を行います。

ここではTeratermで説明します。

・TeraTermでCOMポートを指定して起動します。

・デフォルトではSpeed(Baud rate)が違うため文字化けします。115200bpsに変更しましょう。

Setup > Serial Port で開けます。

・設定完了後、Quartz64のResetボタンを押せばログが流れ始めるはずです。

[トラブルシュート]

・ログが流れない場合→ UEFIの書き込みミス or 配線ミス

・UEFIで止まる場合→ USBのポート間違い or ISOの書き込みミス

※ UEFI画面:

3. ESXiインストール

このようなESXiのログが出ていることを確認したところで数分待ちます。

待っていれば、おなじみのESXiのインストール画面が出ます。

インストーラを入れたUSBに上書きすること以外は特に困ることもないはずです。

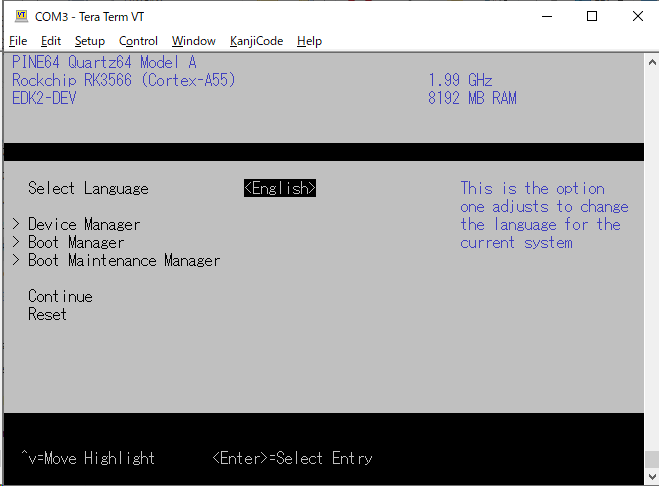

インストール後、再起動すれば普段の画面が見られます。

Serial画面

ブラウザ画面

4. VM作成

ARM用のインストーラを使ってVMを作成します。

ここまで設定すれば特に困る項目もないため省略します。

この方の情報が参考になります。

VMware ESXi arm editionで各種Linuxディストリビューションを試す+USBブートしてみる - Qiita

5. おわりに

2022年現在、ARMでも仮想環境が実用できそうな状況が整いつつあります。

みなさんもARMなサーバを1台立ててみてはいかがでしょうか?

(もっとARMの情報が増えてほしい)